- Arbeiten 4.0

- Arbeitsplatzgrenzwerte

- Asbest an Arbeitsplätzen

- Berufskrankheiten

- Biostoffe

- CLP-Verordnung

- Elektromagnetische Felder

- Endokrine Disruptoren

- Ergonomie

- Exposition-Risiko-Beziehung (ERB)

- Hautgefährdung

- Industrial Security

- Klimawandel und Arbeitsschutz

- KMR-Liste

- Kollaborierende Roboter

- Künstliche Intelligenz

- Lärm

- Mobile Bildschirmarbeit

- Mutterschutz

- Nanopartikel am Arbeitsplatz

- Optische Strahlung

- Persönliche Schutzausrüstungen (PSA)

- Raumlüftung

- REACH

- Referenzmaterialien

- Regeln und Vorschriften

- Ringversuche

- Vibrationen

- Virtuelle Realität

Kritische Sicherheitslücken an Maschinen und Anlagen

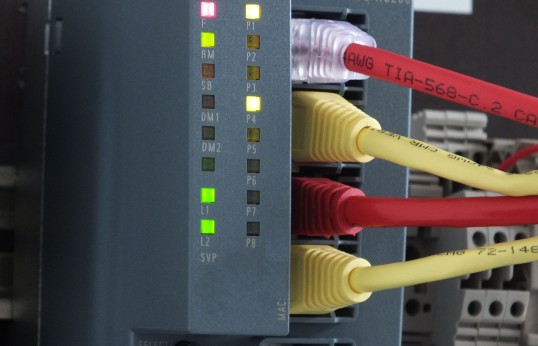

Typischer Switch

Bild: IFA

Aktuelle Warnmeldungen über die kritische Sicherheitslücke "Log4Shell“ (CVE-2021-44228) in der Java-Bibliothek log4j beunruhigen auch die Hersteller von Anlagen und Maschinen.

Log4j wird zum Aufzeichnen (Loggen) von Laufzeitmeldungen in viele Programme eingebunden. Bei den meisten Anwendungen handelt es sich um typische Serverdienste wie etwa Webserver oder Datenbanken. Durch die Sicherheitslücke kann nun aber ohne Benutzeranmeldung beliebiger Programmcode auf dem kompromittierten System ausgeführt werden. Somit ist es auch leicht möglich, weitere Rechner oder Industriesteuerungen anzugreifen.

Die Sicherheitslücke Log4Shell wird als besonders kritisch bewertet, weil

- die Bibliothek log4j in vielen sehr weit verbreiteten Programmen verwendet wird,

- der Angriff sehr einfach ist,

- keine Anmeldung am System erforderlich und

- der mögliche Schaden sehr hoch ist.

Gut ist: Nachdem die Sicherheitslücke im Quelltext von Log4j bereits geschlossen wurde, können Programme mit der überarbeiteten Bibliothek neu gebaut und wieder auf die betroffenen Systeme verteilt werden. (Mit dem ersten Patch war die Sicherheitslücke noch nicht vollständig behoben, siehe Warnung CVE-2021-45046 und musste mit einem weiteren Patch nachgebessert werden.)

Woher weiß ich, dass meine Software betroffen ist? Was kann ich tun? - Die häufigsten Fragen und Antworten haben wir für Sie in einer FAQ-Liste zusammengestellt.

In welchen Produkten kann die Schwachstelle gefunden werden?

Typisch sind Webserver und Programme, die Logfiles anlegen. Dazu gehören auch Bedienpanels und vernetzte Industriecomputer. Die Sicherheitslücke wurde außerdem von den jeweiligen Herstellern in Netzwerkroutern und Switches sowie Virtualisierungssoftware bestätigt.

Eine offizielle Liste betroffener Produkte mit Handlungsempfehlungen der Hersteller finden Sie innerhalb des CVE-Systems (CVE = Common Vulnerabilities and Exposures, bekannte Schwachstellen und Anfälligkeiten) unter der Kennung CVE-2021-44228: https://cve.org/CVERecord?id=CVE-2021-44228. Verschiedene Gruppen stellen darüber hinaus inoffizielle Listen mit Produkten zusammen, die sehr wahrscheinlich betroffen sind, zu denen es jedoch noch keine Stellungnahme seitens des Herstellers gibt.

Was kann passieren?

Angreiferinnen und Angreifer benötigen keine Anmeldedaten, um vollen Zugriff auf das System zu erlangen. Daten können abfließen und verändert werden. Nicht nur die Kompromittierung des betroffenen Produkts, sondern des gesamten Netzwerks ist möglich.

Wie finde ich heraus, ob mein System von einer Sicherheitslücke betroffen ist?

Unter https://cve.org/ können Meldungen über die Produktbezeichnung gesucht werden. Früher haben die Hersteller ihre Meldungen noch in sehr individuellen Formaten verbreitet.

Immer mehr Hersteller stellen ihre Meldungen im einheitlichen CSAF-Format zur Verfügung und ermöglichen damit auch eine automatisierte Abfrage der Meldungen.

Leider benötigen einige Herstellfirmen sehr lange für die Veröffentlichung einer Warnmeldung - manche Warnung veröffentlichen sie sogar nie. In diesem Fall können IT-Spezialisten einzelne Komponenten bewerten.

In der folgenden Tabelle sind die Stellungnahmen einiger Hersteller zu Log4shell zusammengefasst, die für die Sicherheit bei der Arbeit besonders wichtig sind. Die Tabelle wird fortlaufend ergänzt.

| Hersteller | Information |

| ABB | Handlungsempfehlung |

| AVM | Nicht betroffen |

| B&R Industrie-Elektronik GmbH | Nicht betroffen |

| Beijer Electronics | Nicht betroffen |

| Cisco | Handlungsempfehlung |

| draytek | Nicht betroffen |

| Lancom | Nicht betroffen |

| Oracle | Handlungsempfehlung |

| Schneider Electric | Handlungsempfehlung |

| SICK | Handlungsempfehlung |

| Siemens | Handlungsempfehlung |

| Zyxel | Handlungsempfehlung |

Was sollten Hersteller von Maschinen und Anlagen unternehmen?

Es ist dringend geboten, jetzt und in regelmäßigen Abständen zu prüfen, ob die eigene Software Bibliotheken mit bekannten Sicherheitslücken verwendet. Im speziellen Fall von Log4shell sind nur bestimmte Versionen betroffen; daher ist es ratsam, etwa über die Suchmaske von CVE Mitre nach weiteren Warnungen zu allen verwendeten Bibliotheken zu fahnden. Darüber hinaus gibt es Softwaretools, die Quelltexte und kompilierte Firmware auf bekannte Sicherheitslücken scannen.

Wie richte ich für meinen Betrieb einen Notfallkontakt für Sicherheitsforschende ein?

Gerade bei größeren Betrieben ist es für Sicherheitsforschende nicht leicht, die richtige Meldestelle für ihre Sicherheitswarnungen zu finden. Viele Warnungen erreichen die Zuständigen daher nicht. Der IETF-Standard security.txt bietet hier Abhilfe und beschreibt, wo und wie auf jeder Domain ein Notfallkontakt hinterlegt werden kann.

Wie können Sicherheitswarnungen koordiniert und einheitlich katalogisiert werden?

Die Mitre Corporation referenziert seit 1999 Sicherheitslücken mit einer einheitlichen Katalognummer. Dazu hat sich ein weltweites Netzwerk aus über 100 Koordinierungsstellen (CVE Numbering Authorities, CNA) entwickelt. Herstellfirmen können sich bestimmten Koordinierungsstellen anschließen oder eine eigene Koordinierungsstelle betreiben. Eine herstellerunabhängige Koordinierungsstelle ist etwa CERT@VDE (https://cert.vde.com/).

Sicherheitsforschende können ihre Entdeckung dann an die zuständige Koordinierungsstelle melden, die Kontakt mit der betroffenen Herstellfirma aufnimmt, einen Katalogeintrag vorbereitet und die Abwicklung koordiniert.

Zusammen mit der Katalognummer werden eine Beschreibung der Gefahr und Handlungsempfehlungen der Herstellfirma erfasst.

Wie war im Fall von log4j der zeitliche Ablauf der Ereignisse?

2021-11-29 Ein Patch für die Sicherheitslücke wurde beim Log4j Projekt eingereicht (https://github.com/apache/logging-log4j2/pull/607).

2021-12-01 Erste Angriffe auf Log4Shell werden bemerkt (https://twitter.com/eastdakota/status/1469800951351427073).

2021-12-10 Internationale Warnmeldung mit der Katalognummer CVE-2021-44228 wird zu Log4Shell veröffentlicht (https://www.cve.org/CVERecord?id=CVE-2021-44228).

2021-12-13 Zweiter Patch soll die Sicherheitslücke nun vollständig schließen.

Ansprechpartner

Unfallprävention: Digitalisierung - Technologien

Tel: +49 30 13001-3555